Cyber Security

CYBEROO - Managed Detection and Respone (MDR) - Managed Threat Intelligence - Security Assessment

Vulnerabilità informatica: come proteggere il tuo business con i nostri servizi di cybersecurity

SCARICA LA PRESENTAZIONE DI CYBEROO

Che cos'è un MDR?

Managed Detection and Response (MDR) è un approccio proattivo e avanzato atto a monitorare, rilevare, analizzare e rispondere ad attività dannose nella rete o qualsiasi altra violazione della sicurezza informatica, in maniera totalmente gestita da un fornitore di sicurezza. Tecno3 mette a disposizione un servizio gestito capace di fornire le competenze dell’iSOC di Cyberoo in modalità Managed Security Service (servizio esternalizzato) allertandolo in caso di minacce e dando evidenza di eventuali vulnerabilità interne ed esterne all’ecosistema IT monitorato.

Perché un MDR e non un EDR o un XDR?

Tecno 3 grazie alla partnership con Cyberoo mette a disposizione dei propri clienti un vero sistema MDR (Managed Detection and Response). Mentre un semplice EDR (Endpoint Detection and Response) si limita ad agire a livello di endpoint (quali PC e server), un sistema XDR allarga i suoi confini di azione su e-mail, endpoint, server, firewall, ecc. ma è tuttavia molto complesso da gestire per un team interno all’azienda, piccola o grande che essa sia. Ecco perché Tecno3 propone la partnership di un MDR Provider: Cyberoo garantisce una tecnologia continuamente aggiornata dove la correlazione tra i dati raccolti nell’ecosistema IT del cliente, posti in analisi da un’intelligenza artificiale alimentata da algoritmi di machine learning, permettono ad un iSOC esterno di cyber security specialist di intervenire tempestivamente minimizzando il rischio, agendo preventivamente sulle vulnerabilità e salvaguardando l’intero ecosistema IT da minacce interne ed esterne, presenti o future.

Che cos'è un iSOC?

Il Security Operations Center (SOC) è un team che ha il compito di supervisionare e gestire la sicurezza dei sistemi informativi fornendo un servizio di rilevamento degli incidenti, osservando gli eventi tecnici nelle reti e nei sistemi ad esse connessi dandone pronta risposta per la loro gestione e soluzione. Le tecnologie adottate dal SOC di Cyberoo non si limitano alla verifica delle minacce nel perimetro interno all’azienda, ma si avvalgono di tecnologie per la Threat Intelligence in Open Source Intelligence (OSINT) nel Deep Web e nel dark Web, analizzando così la rete aziendale non solo dall’interno ma guardandola anche dall’esterno; esattamente come farebbe un hacker. Ciò rende il SOC di Cyberoo un vero e proprio iSOC, uno dei più grandi in Europa, dove la “i” sta per “Intelligent”.

l'MDR di Cyberoo con quali tecnologie è compatibile?

Le tecnologie di Cyberoo messe a disposizione da Tecno 3 sono agnostiche, non legate a specifici brand. Questo fa sì che firewall, software antivirus e di end point protection, EDR, mail, webfilter, switch, sse erver DHCP, ecc. possano alimentare l’MDR indipendentemente dal loro brand e dalla loro tecnologia. Unico requisito è che queste tecnologie rientrino nel quadrante di Gartner che identifica i principali player presenti sul mercato. Se un elemento della tua infrastruttura IT (quale ad esempio un antivirus o un firewall) non dovesse rientrare nel quadrante di Gartner, esso potrà essere collegato all’MDR di Cyberoo solo dopo una specifica attività di sviluppo. Eventuali tecnologie complementari all’MDR di Cyberoo (ad esempio un SIEM) non sono da ritenersi incompatibili e potranno essere mantenute.

Cosa sono CY (Cypeer) e CSI?

I principali servizi di Cyberoo offerti da Tecno 3 sono:

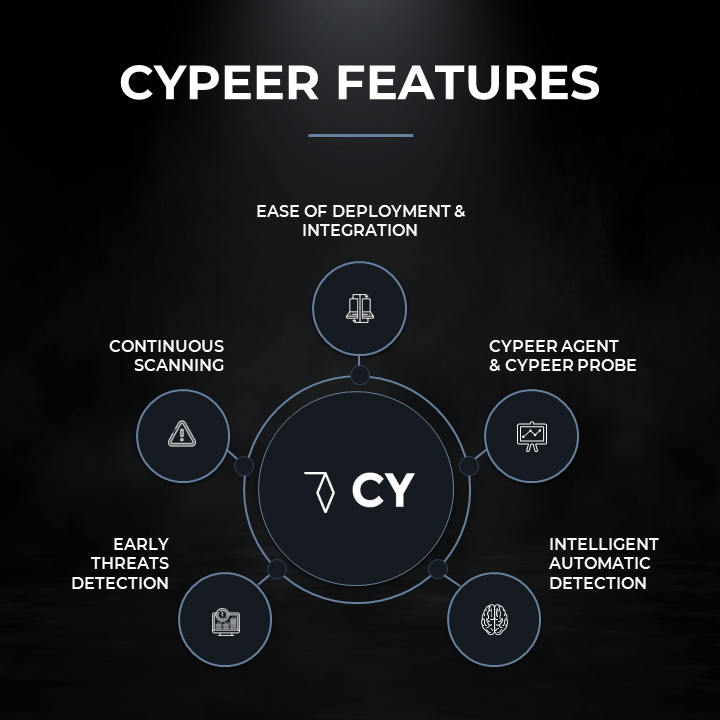

CY per la protezione dell’ecosistema IT interno: il servizio gestito MDR si basa su Cypeer, la Next-Gen Intelligent Detection Platform. Una piattaforma dotata di Intelligenza Artificiale, che raccoglie e correla tutte le informazioni provenienti da applicativi di sicurezza e sistemi già esistenti nel tuo ecosistema IT. La Cyber Security Suite di Cyberoo combina un’avanzata tecnologia di rilevamento alle abilità dell’iSOC composta da oltre 50 cyber security specialist.

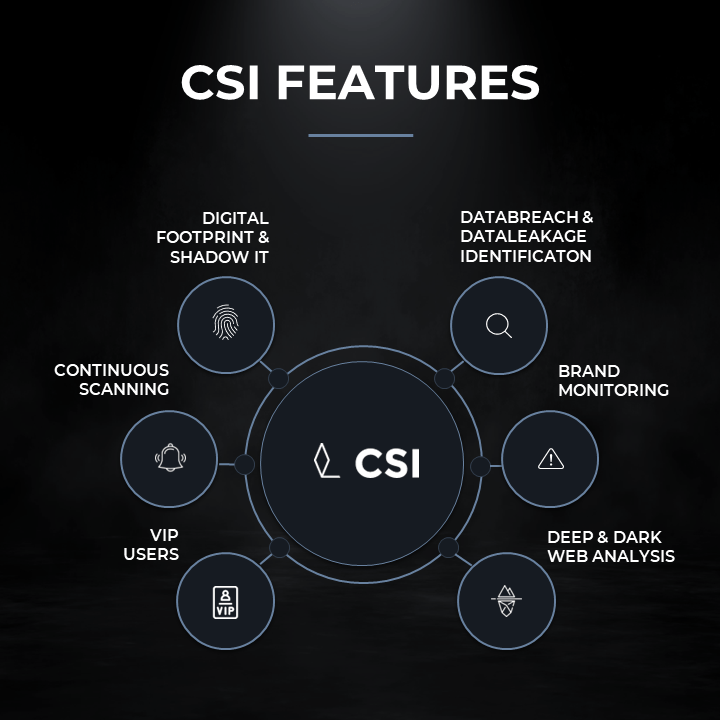

CSI per la difesa di minacce esterne: è un servizio di Threat Intelligence che fornisce informazioni preziose che possono impattare sulla sicurezza informatica aziendale e che contribuiscono alla consapevolezza dei rischi e delle minacce tecnologiche e di natura fraudolenta provenienti dal mondo online. Navigando nel Deep e Dark Web, infatti, con il servizio di Threat Intelligence è possibile determinare l’avvenuto incidente informatico, come ad esempio un Data Breach, prima che altri segnali lo rendano evidente.

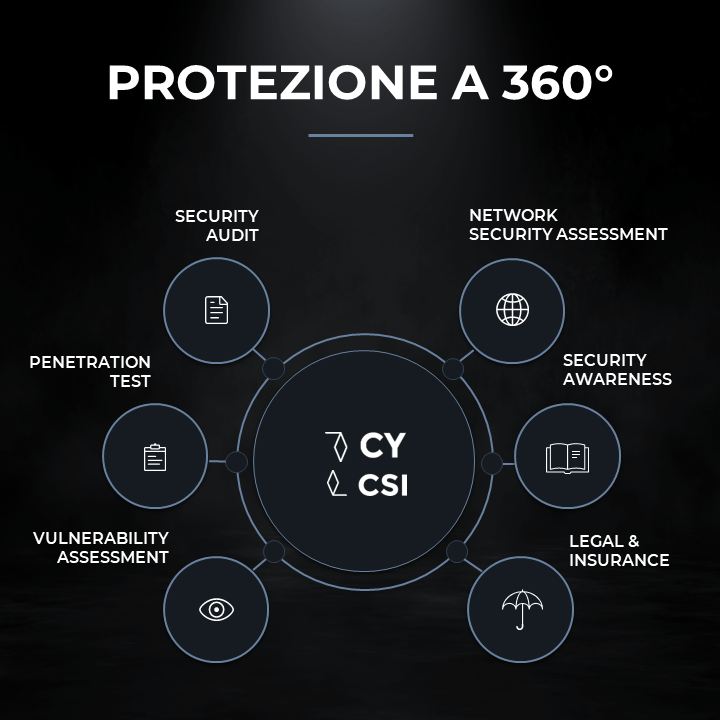

Quali servizi di Security Assessment possono essere richiesti?

Security Awareness: permette di prendere coscienza del tuo livello di Sicurezza attuale. Si tratta di un’attività di analisi e simulazione di campagne di Phishing atte a verificare se gli utenti in azienda sono vulnerabili ad attacchi informatici.

Vulnerability Assessment: una valutazione della vulnerabilità è il processo di definizione, identificazione, classificazione e prioritizzazione delle vulnerabilità nei sistemi informatici, applicazioni e infrastrutture di rete. Fornisce all’organizzazione il dettaglio delle vulnerabilità sulla singola macchina, per comprendere le minacce interne.

Penetration test: la pratica di testare un sistema informatico, una rete o un’applicazione web per trovare falle di sicurezza che un utente malintenzionato potrebbe sfruttare. I report generati dal test di penetrazione forniscono il feedback necessario a un’organizzazione per stabilire la priorità degli investimenti orientati alla sicurezza informatica.

CYPEER

Extended Detection & Response

Il servizio è basato su una piattaforma di Detection intelligente che raccoglie e correla tutte le informazioni e log provenienti da applicativi di sicurezza già esistenti nell’ecosistema IT del cliente.

Il suo obiettivo è l’individuazione di attacchi e problematiche latenti non altrimenti visibili all’interno dell’infrastruttura IT.

CSI

Threat Intelligence

Èun servizio di Threat Intelligence svolto dal team di Cyber Security Specialist e Hacker Etici basata sull’ OPEN SOURCE INTELLIGENCE che consiste nella raccolta e nell’analisi di dati provenienti dal deep e dal dark web al fine di proteggere il cliente da minacce e frodi esterne dandone visione prima di intervenire (es. chiusura di siti internet clone, individuazione di credenziali di utenze aziendali nel darkweb, ecc.)

Security Assessment

I servizi di Security Assessment ti permettono di prendere coscienza del tuo livello di Sicurezza attuale. Cyberoo supporta le tue esigenze di business e, grazie al suo alto profilo tecnico, rileva le vulnerabilità e anomalie, non solo tecnologiche ma anche di processo e logiche. Propone poi attività mitigative, con il supporto di personale specializzato.